Microsoft lanzó un escáner que detecta enrutadores MikroTik pirateados por la pandilla TrickBot para actuar como servidores proxy para comandos y control.

TrickBot es una botnet de malware distribuida a través de correos electrónicos de phishing o lanzada por otro malware que ya ha infectado un dispositivo. Una vez ejecutado, TrickBot se conectará a un servidor de comando y control remoto para recibir comandos y descargar más cargas útiles para ejecutar en la máquina infectada.

Durante años, TrickBot ha utilizado dispositivos IoT, como enrutadores, para actuar como un proxy entre un dispositivo infectado y los servidores de comando y control (C2). Estos proxies se utilizan para evitar que los investigadores y las fuerzas del orden encuentren e interrumpan su infraestructura de mando y control.

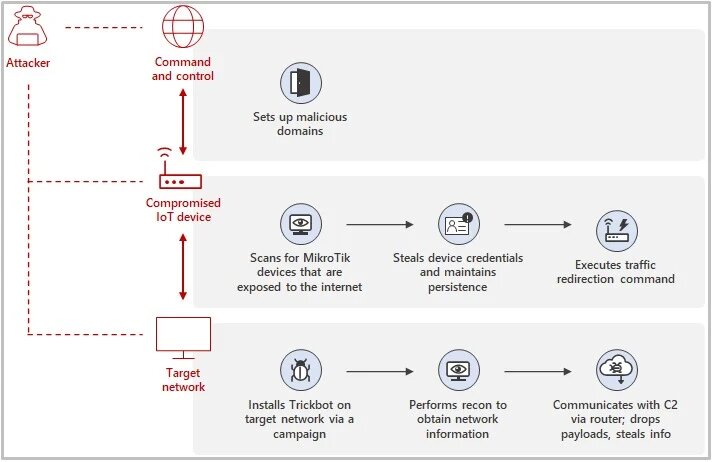

En un nuevo informe de Microsoft, los investigadores explican cómo la pandilla TrickBot apuntó a los enrutadores MikroTik vulnerables utilizando varios métodos para incorporarlos como servidores proxy para las comunicaciones C2.

Enrutamiento de tráfico malicioso

Las operaciones de TrickBot utilizaron varios métodos al piratear enrutadores MikroTik, comenzando con el uso de credenciales predeterminadas y luego realizando ataques de fuerza bruta para adivinar la contraseña.

Si estos métodos iniciales no proporcionaran acceso al enrutador, los actores de la amenaza intentarían explotar CVE-2018-14847, una vulnerabilidad transversal de directorio crítica que permite a atacantes remotos no autenticados leer archivos arbitrarios. Usando esta vulnerabilidad, los actores de amenazas robarían el archivo 'user.dat', que contiene las credenciales de usuario para el enrutador.

Una vez que obtuvieron acceso al dispositivo, los atacantes utilizaron los comandos integrados '/ip', '/system' o '/tool' para crear una regla de traducción de direcciones de red (NAT) que redirigió el tráfico enviado al puerto 449 en el enrutador al puerto 80 en un servidor de comando y control remoto.

/ip firewall nat add chain=dstnat proto=tcp dst-port=449 to-port=80 action=dst-nat to-addresses=[infected device] dst-address=[real C2 address]Con esta regla IP NAT, los servidores C2 no están expuestos directamente al análisis de amenazas, pero aún permiten la comunicación de los dispositivos infectados.

Como subraya Microsoft, los actores parecen tener un conocimiento profundo de las funciones limitadas del sistema operativo basado en Linux en los dispositivos MikroTik, utilizando comandos SSH personalizados que tendrían poco sentido en otros dispositivos.

El problema de MikroTik

Un informe de Eclypsium destacó en diciembre pasado que cientos de miles de enrutadores MikroTik aún son vulnerables a las botnets de malware, varios años después de que el proveedor advirtiera sobre la existencia de fallas críticas.

Debido a que estos dispositivos cuentan con un hardware inusualmente poderoso, los actores malintencionados los consideran objetivos de alto valor, especialmente aquellos interesados en operaciones que requieren muchos recursos, como los ataques DDoS.

Aunque las actualizaciones de seguridad han estado disponibles durante años, muchas siguen siendo vulnerables al reclutamiento de botnets al explotar fallas de ejecución de código, acceso remoto y no autenticadas.

Se ha instado repetidamente a los propietarios de dispositivos MikroTik a actualizar a versiones de RouterOS más nuevas que 6.45.6 y evitar exponer el protocolo WinBox.

"Este análisis destaca la importancia de mantener seguros los dispositivos IoT en el entorno de amenazas en constante evolución de hoy", advierte Microsoft en su informe.

Microsoft ahora ha lanzado una herramienta forense llamada 'routeros-scanner' que los administradores de red pueden usar para escanear dispositivos MikroTik en busca de señales de que TrickBot los haya comprometido.

Este script escaneará los dispositivos MikroTik en busca de la siguiente información:

-

Obtener la versión del dispositivo y asignarlo a CVE

-

Comprobar las tareas programadas

-

Busque reglas de redirección de tráfico

-

Busque envenenamiento de caché de DNS

-

Busque el cambio de puertos predeterminados

-

Busque usuarios no predeterminados

-

Busque archivos sospechosos

-

Busque reglas de proxy, calcetines y FW

Además, Microsoft recomienda realizar los siguientes pasos en los dispositivos MikroTik para protegerlos aún más:

-

Cambie la contraseña predeterminada a una segura

-

Bloquear el puerto 8291 del acceso externo

-

Cambie el puerto SSH a algo que no sea el predeterminado (22)

-

Asegúrese de que los enrutadores estén actualizados con el firmware y los parches más recientes

-

Use un servicio seguro de red privada virtual (VPN) para el acceso remoto y restrinja el acceso remoto al enrutador

TrickBot sigue vivo?

En febrero de 2022, se cerró la operación TrickBot y los desarrolladores ahora están trabajando con la pandilla de ransomware Conti para trabajar en malware más sigiloso, como las familias BazaarBackdoor y Anchor.

Como TrickBot se interrumpió en el pasado y luego se volvió a lanzar, es posible que veamos actores de amenazas que revivan la operación en el futuro. Por lo tanto, es esencial asegurarse de que los dispositivos estén debidamente protegidos para que no puedan ser objeto de abuso en campañas posteriores o por parte de otros grupos de malware.

Mientras tanto, si está utilizando un dispositivo MikroTik, se recomienda utilizar el escáner de infecciones de Microsoft, ya que los comandos maliciosos no se revertirán debido al apagado y podrían reactivarse en el futuro.