La peor pesadilla de muchos usuarios de Windows está empezando a dar la vuelta al mundo: un malware al cual se pensaba que Microsoft había parado los pies, continúa haciendo estragos. Y lo peor de todo es que sus ataques se están dirigiendo a muchos de los programas que más usuarios utilizan en todo el mundo. Desde Telegram hasta Steam pasando incluso por herramientas como FileZilla.

En noviembre del pasado año 2023 se publicó la solución a la vulnerabilidad CVE-2023-36025 de Microsoft Defender. En ese momento, los expertos en seguridad se tranquilizaron. Pero hoy llegan noticias actualizadas que dejan claro que no hay que bajar la guardia. Porque si bien hay una solución para la vulnerabilidad, los atacantes han descubierto que hay una gran cantidad de usuarios que todavía no han actualizado sus equipos. Y todos ellos se han convertido en el objetivo perfecto.

El malware Phemedrone Stealer

Quien ha avisado de lo que está ocurriendo es la firma de seguridad Trend Micro, gracias a la cual recibimos nueva información que nos ayuda a saber cómo actuar. La amenaza que se ha detectado recibe el nombre de Phemedrone Stealer y es un malware con capacidad para robar información confidencial de los ordenadores de los usuarios infectados. Estos datos los capta de una amplia serie de programas como los que ya te hemos mencionado y otros tantos que luego comentaremos.

El riesgo es tan alto que el robo de información que lleva a cabo también hace una copia de las cookies, de las contraseñas y nombres de acceso, de los monederos de criptomonedas y de otra información que esté almacenada en el navegador del usuario. Hasta pueden hacer capturas de pantalla de los equipos. Los datos robados se envían a los hackers a través de un servidor C&C o mediante un acceso directo en la herramienta Telegram. A partir de ahí ya están en sus manos y pueden utilizarlos a su beneficio con la intención de realizar distintos ataques.

Sigue siendo muy peligroso

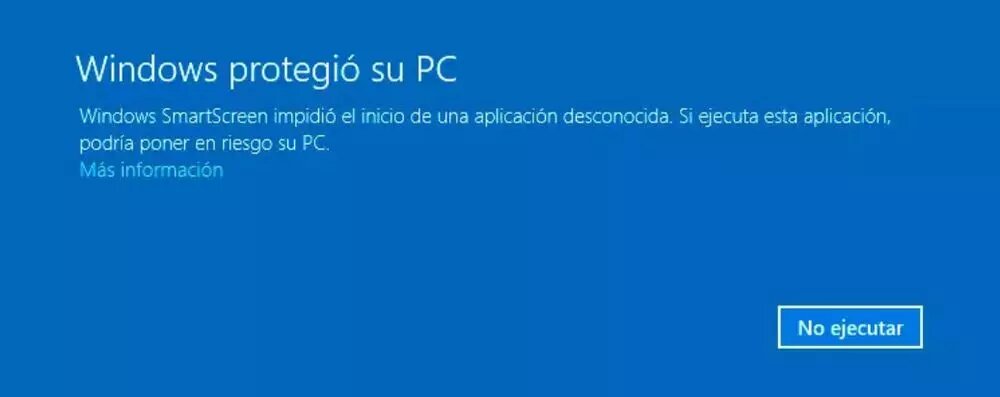

Te decíamos que había un parche emitido meses atrás para combatir la infección, pero el problema es que los atacantes han visto que no se está instalando tanto como debería. Por lo tanto, continúan utilizando una estrategia con la que, a través de un archivo .URL, pueden llegar a infectar los equipos. Y aunque se podría pensar que la transmisión de estos archivos sería complicada, la realidad es que están utilizando una amplia serie de herramientas para salirse con la suya. Además, su ejecución no activa la ventana de aviso de virus de Microsoft Defender SmartScreen y eso confunde al sistema.

La lista produce escalofríos, aunque, eso sí, el nivel de riesgo no es igual en cada una de las herramientas que sirven de medio de transmisión. En los navegadores basados en Chromium roban las contraseñas, las cookies que haya almacenadas, los registros de autocompletar y todos los elementos que estén vinculados a herramientas como Google Authenticator, Microsoft Authenticator o LastPass. De la infección de FileGrabber son capaces de acceder a los archivos que los usuarios tengan en el Escritorio y en otras carpetas como Documentos, mientras que de FileZilla pueden ver todos los registros que haya almacenados y las respectivas direcciones de los ftp.

Además, también están en riesgo los navegadores Gecko y todos los datos almacenados en los mismos, lo que incluye herramientas tan populares como Firefox. De Discord roban códigos de autenticación, de Steam archivos privados vinculados al sistema y de Telegram documentos que están en la carpeta «tdata». Además, hay distintas wallets de criptomonedas que también se incluyen en la lista de servicios afectados, destacando entre ellas Electrum, Atom o Exodus, entre otras.

En añadido a esto, en el momento en el que el malware se cuela en el ordenador de un usuario a través de uno de esos programas, ya es capaz de transmitir también a los atacantes información vital del sistema. Por ejemplo, no solo el sistema operativo que se usa, sino también la geolocalización del equipo, lo que resulta bastante preocupante incluso teniendo antivirus. Por ello, los especialistas recomiendan que se aplique la actualización que parchea la vulnerabilidad CVE-2023-36025 lo antes posible, en especial porque su uso está siendo cada vez más popular entre los hackers.