La vulnerabilidad revelada ayer en el paquete de registro basado en Java, log4j, permite a los atacantes ejecutar código en un servidor remoto. Hemos actualizado el WAF de Cloudflare para defender su infraestructura contra este ataque de 0 días. El ataque también se basa en la explotación de servidores a los que se les permite una conectividad sin restricciones a la Internet pública. Para ayudar a resolver ese desafío, su equipo puede implementar Cloudflare One hoy para filtrar y registrar cómo su infraestructura se conecta a cualquier destino.

Asegurar el tráfico entrante y saliente

Puede leer sobre la vulnerabilidad con más detalle en nuestro análisis publicado hoy, pero el ataque comienza cuando un atacante agrega una cadena específica para ingresar los registros del servidor. Las actualizaciones de hoy al WAF de Cloudflare bloquean esa cadena maliciosa para que no se envíe a sus servidores. Aún así, recomendamos encarecidamente que parche sus instancias de log4j inmediatamente para evitar movimientos laterales.

Si la cadena ya se registró, la vulnerabilidad compromete los servidores engañándolos para que envíen una solicitud a un servidor LDAP malicioso. El destino del servidor malicioso podría ser cualquier URL arbitraria. Los atacantes que controlan esa URL pueden responder a la solicitud con un código arbitrario que el servidor puede ejecutar.

En el momento de este blog, no parece que exista ningún patrón consistente de nombres de host maliciosos como los analizados en el ataque SUNBURST. Sin embargo, cualquier servidor o red con conectividad sin restricciones a la Internet pública es un riesgo para esta vulnerabilidad específica y otras que dependen de la explotación de esa ventana abierta.

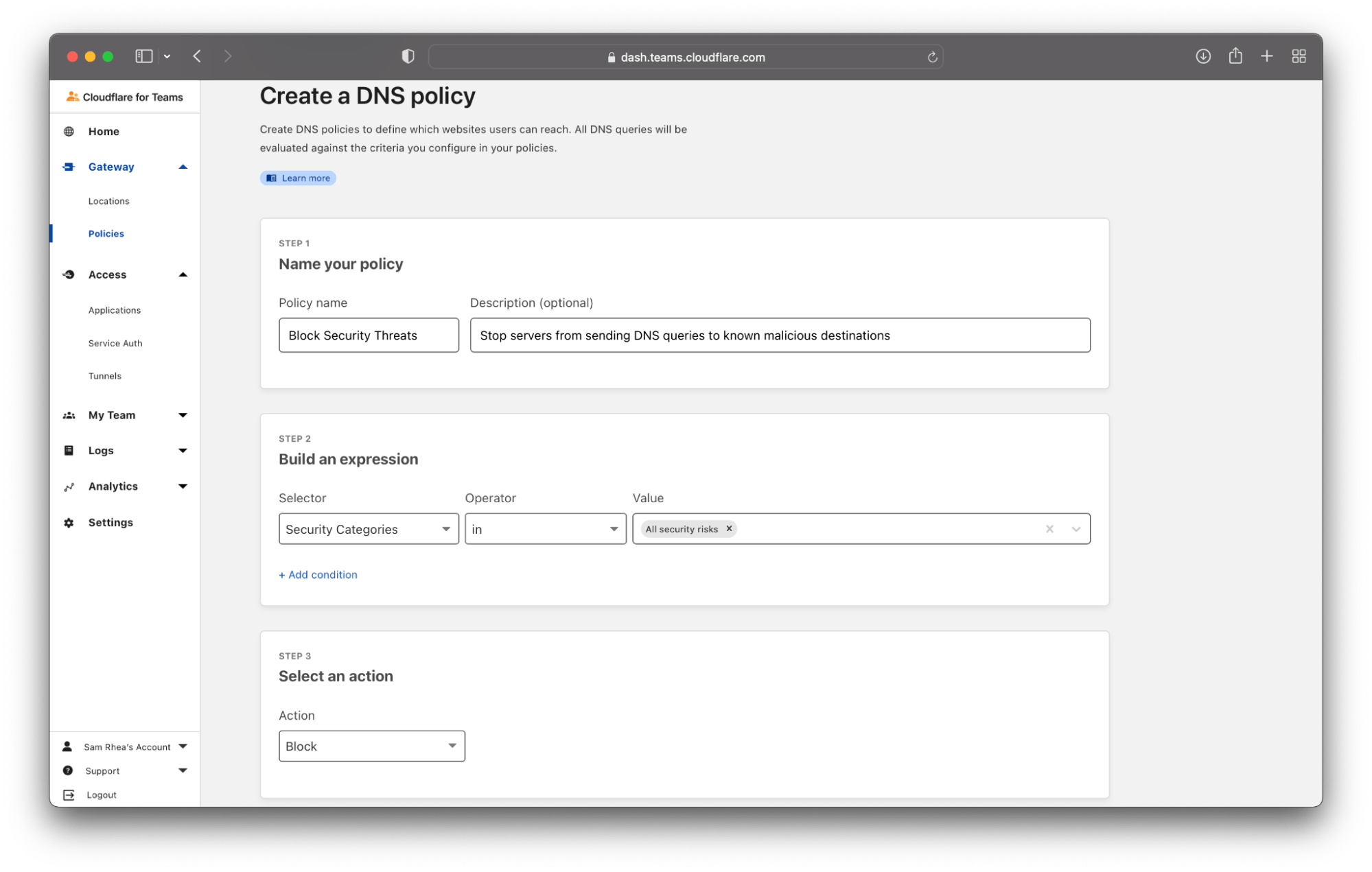

Primero, filtre y registre consultas de DNS con dos clics

Por lo que estamos observando en los primeros informes, la vulnerabilidad se basa principalmente en la conectividad a las direcciones IP. El firewall de red de Cloudflare, el segundo paso de este blog, se centra en ese nivel de seguridad. Sin embargo, su equipo puede adoptar una estrategia de defensa en profundidad implementando hoy el solucionador de DNS protector de Cloudflare para aplicar el filtrado de DNS y agregar seguridad y visibilidad en minutos a cualquier servidor que necesite comunicarse a Internet.

Si configura Cloudflare Gateway como el solucionador de DNS para esos servidores, cualquier consulta de DNS que realicen para encontrar la dirección IP de un host determinado, malintencionado o no, se enviará primero a un centro de datos de Cloudflare cercano. Cloudflare ejecuta el solucionador de DNS más rápido del mundo para que no tenga que comprometer el rendimiento para este nivel de seguridad y registro adicionales. Cuando llega esa consulta, la red de Cloudflare puede:

-

Filtrar sus consultas de DNS para bloquear la resolución de consultas realizadas a destinos maliciosos conocidos.

-

Registre todas las consultas si necesita investigar y auditar después de posibles eventos.

Alternativamente, si conoce todos los hosts a los que deben conectarse sus servidores, puede crear un modelo de seguridad positivo con Cloudflare Gateway. En este modelo, su recurso solo puede enviar consultas de DNS a los dominios que proporcione. Las consultas a cualquier otro destino, incluidas las nuevas y arbitrarias como las que podrían formar parte de este ataque, se bloquearán de forma predeterminada.

- ¿Listo para empezar hoy? Puede comenzar a filtrar y registrar todas las consultas de DNS realizadas por sus servidores o toda su red con estas instrucciones aquí.

En segundo lugar, el tráfico de red seguro que sale de su infraestructura

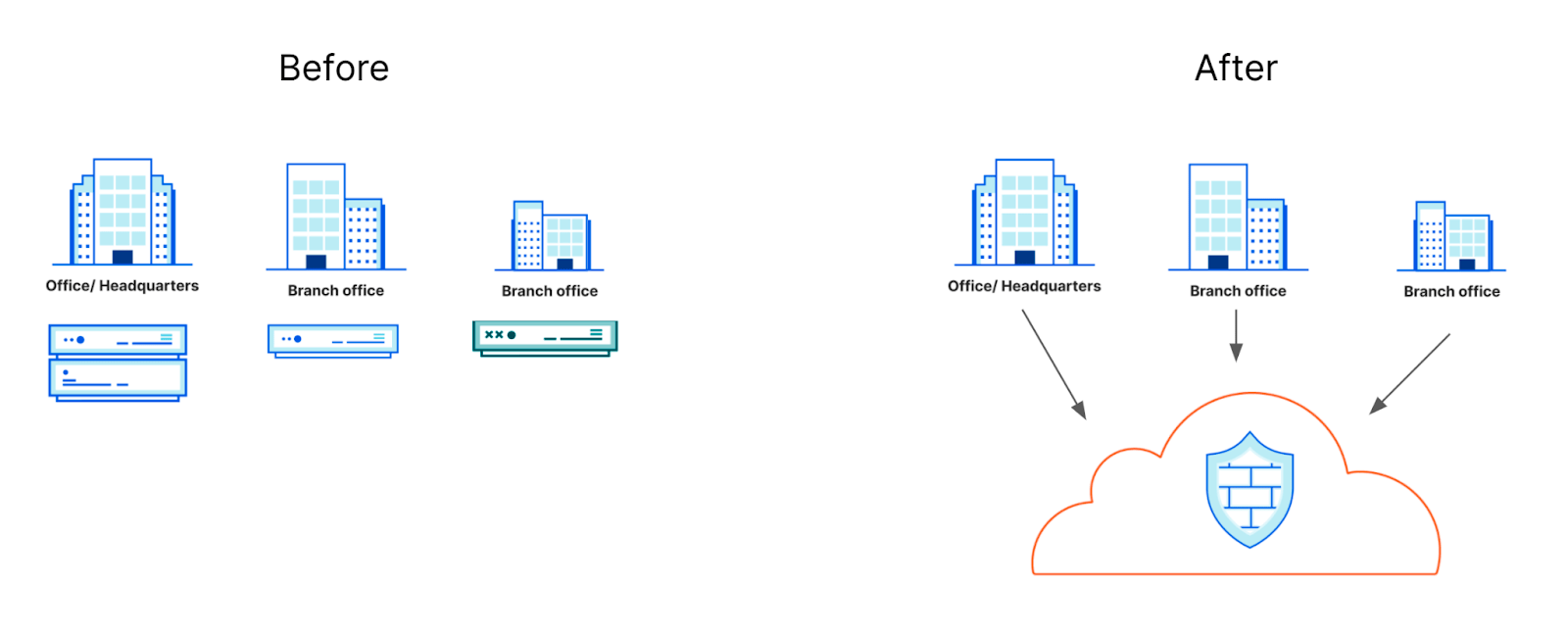

El filtrado de DNS protector puede agregar seguridad y visibilidad en minutos, pero los malos actores pueden apuntar a todas las otras formas en que sus servidores se comunican con el resto de Internet. Históricamente, las organizaciones implementaron firewalls de red en sus centros de datos para filtrar el tráfico que entra y sale de su red. Sus equipos realizaron ejercicios de planificación de la capacidad, compraron los dispositivos e implementaron el hardware. Algunos de estos dispositivos finalmente se trasladaron a la nube, pero el dolor de la implementación se mantuvo prácticamente igual.

El firewall de red de Cloudflare One ayuda a su equipo a proteger todo el tráfico de su red a través de una única solución nativa de la nube que no requiere que usted deba administrar ningún hardware ni ningún dispositivo virtual. La implementación de este nivel de seguridad solo requiere que decida cómo desea enviar el tráfico a Cloudflare. Puede conectar su red a través de múltiples opciones de rampa de acceso, incluida la capa de red (túneles GRE o IPsec), conexiones directas y un cliente de dispositivo.

Una vez conectado, el tráfico que sale de su red se enrutará primero a través de un centro de datos de Cloudflare. La red de Cloudflare aplicará filtros en las capas 3 a 5 del modelo OSI. Sus administradores pueden entonces crear políticas basadas en IP, puerto, protocolo en opciones stateless y stateful. Si desea ahorrar aún más tiempo, Cloudflare utiliza los datos que tenemos sobre amenazas en Internet para crear listas administradas para usted que puede bloquear con un solo clic.

De manera similar a las consultas de DNS, si sabe que sus servidores y servicios en su red solo necesitan llegar a IPs o puertos específicos, puede construir un modelo de seguridad positivo con reglas de lista de permitidos que restrinjan las conexiones y el tráfico solo a los destinos que especifique. En cualquier modelo, la red de Cloudflare se encargará del registro por usted. Su equipo puede exportar estos registros a su SIEM para la retención de auditoría o análisis adicional si necesita investigar un posible ataque.

- ¿Está listo para comenzar a proteger su red? Siga la guía aquí y díganos que le gustaría comenzar y estaremos listos para ayudar a su equipo.

En tercer lugar, inspeccione y filtre el tráfico HTTP

Algunos ataques se basarán en convencer a sus servidores y puntos finales para que envíen solicitudes HTTP a destinos específicos, filtrando datos o capturando malware para descargar en su infraestructura. Para ayudar a resolver ese desafío, puede superponer la inspección HTTP, el escaneo de virus y el inicio de sesión en la red de Cloudflare.

Si completó el paso dos anterior, puede usar la misma rampa de entrada que configuró para actualizar el tráfico UPD y TCP donde el Secure Web Gateway de Cloudflare puede aplicar el filtrado HTTP y el registro a las solicitudes que salen de su red. Si necesita un control más granular, puede implementar el software de cliente de Cloudflare para crear reglas que solo se apliquen a puntos finales específicos en su infraestructura.

Como cualquier otra capa en este modelo de seguridad, también puede permitir que sus servidores solo se conecten a una lista aprobada de destinos. Secure Web Gateway de Cloudflare permitirá y registrará esas solicitudes y bloqueará los intentos de llegar a otros destinos.

- ¿Está listo para comenzar a inspeccionar y filtrar el tráfico HTTP? Siga las instrucciones aquí para comenzar hoy.