Mejore la limpieza de su red con el filtrado Bogon:

Al filtrar las IP de Bogon mediante nuestro servicio comunitario de referencia de Bogon sin costo, reducirá significativamente el riesgo de ataques DDoS y tráfico malicioso, lo que garantizará una red más sólida y confiable.

Garantice la integridad de la red:

Las IP de Bogon no son válidas para el tráfico de Internet público. Al filtrarlas, garantiza que solo el tráfico legítimo fluya a través de su red, lo que mejora su integridad general.

Manténgase actualizado para lograr la máxima eficiencia:

El panorama de IP de Bogon y Full Bogon está en constante evolución. Utilice nuestras sesiones BGP en tiempo real para mantener sus listas actualizadas y optimizar los mecanismos de defensa de su red.

Reforzar las medidas contra la suplantación de identidad:

La incorporación del filtrado bogon amplifica las capacidades anti-suplantación de su red, haciéndola más resistente a fuentes de tráfico engañosas.

Medidas de seguridad previstas:

FILTROS PARA EL INGRESO Y SALIDA DE LOS PREFIJOS DESDE CADA ASOCIADO. Cada vez que cambies, agregues o quites un prefijo o bloque ipv4, deberá reportarlo para una actualización.

Evitamos Los prefijos de trombón indeseables pueden ser comunes debido a prácticas inadecuadas en los anuncios de rutas con filtros en nuestros puntos de intercambio asi como tambien mecanismos de seguridad que pueden ser complementarios para los sistemas se seguridad del cliente.

Requisitos:

Solo es necesario contar con IP pública en versión 4 y/o versión 6 en el equipo de interconexión con su proveedor para establecer el anuncio de las rutas por eBGP.

Informar por Whatsapp o por email a Esta dirección de correo electrónico está siendo protegida contra los robots de spam. Necesita tener JavaScript habilitado para poder verlo. los datos de su organización (empresa) con estos datos:

-

NOMBRE DE LA EMPRESA:

-

NÚMERO DE RUC / IDENTIFICACIÓN:

-

NOMBRES DEL CONTACTO:

-

CORREO ELECTRÓNICO:

-

NUMERO DE CELULAR:

-

PAIS / PROVINCIA / DISTRITO / CIUDAD:

-

NOMBRE DEL OPERADOR DE SERVICIOS:

-

IP DEL EQUIPO A UTILIZAR BGP ( IPV4 / IPV6 ):

-

BLOQUE DE IPS EN EL EQUIPO A UTILIZAR BGP ( IPV4 / IPV6 ):

Encontrará en lineas a continuación la configuracion a utilizar. No olvide que se actualizará la contraseña.

Información y configuraciones: Enviar Whatsapp https://ixp.org.pe/whatsapeame

Mitigue los ataques DDoS en origen, como equipo.

Vuelva a hacer negocios como siempre con la comunidad de mitigación DoS más grande del mundo.

Un servicio basado en BGP que es una herramienta eficaz para ayudar a mitigar ataques DDoS grandes y concentrados . Sin necesidad de de ASN, agrega soporte para FlowSpec, IPv6, aumenta los tamaños de anuncios de IPv4 e IPv6, confiabilidad mejorada con sesiones de peering redundantes y se respetan los ROA.

Mitigar los ataques DDoS como comunidad

UTRS v2.0 utiliza técnicas como los agujeros negros activados remotamente (RTBH), pero de forma global. Juntos, le permitimos protegerse mientras ayudamos a proteger Internet. Ayudas a tu prójimo y él te ayuda.

Conviértete en un héroe de Internet

Únase a nuestra comunidad de más de 1300 operadores de red en todo el mundo para luchar contra los ataques DDoS. Sea un héroe y ayude a proteger Internet.

Servicios de mitigación de DDoS para operadores de red y proveedores de servicios de Internet (ISP)

Servicio de eliminación de tráfico no deseado (UTRS)

-

Proteja su red de delincuentes disruptivos sin la carga financiera.

-

Trabajar como parte de la comunidad global para mitigar los ataques DDoS.

Encontrará en lineas a continuación la configuracion a utilizar. No olvide que se actualizará la contraseña.

Información y configuraciones: Enviar Whatsapp https://ixp.org.pe/whatsapeame

Bienvenidos:

-

LIMA, PERU

-

CERRO DE PASCO, PERU

-

CAJAMARCA, PERU

-

OXAPAMPA, PERU

-

PASCO, PERU

-

JULIACA, PERU

-

QUITO, ECUADOR

-

SANTO DOMINGO, REPUBLICA DOMINCANA

-

SULLANA, PERU

-

NUEVA CAJAMARCA, PERU

-

JAEN, PERU

-

YURIMAGUAS, PERU

-

TRUJILLO, PERU

-

HUANTA, PERU

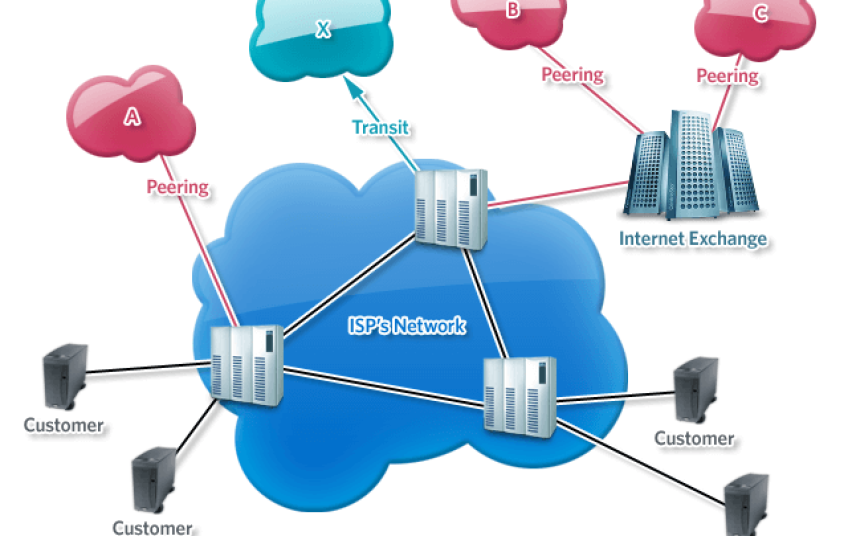

¿Qué Es BGP? | Enrutamiento BGP Explicado

Leer: https://nocperu.com/es/component/content/article/8-noticias/1047-que-es-bgp-enrutamiento-bgp-explicado?Itemid=158

Explicación: ¿Qué Es El Peering De Internet?

Leer: https://nocperu.com/es/component/content/article/8-noticias/1049-explicacion-que-es-el-peering-de-internet?Itemid=158

¿Qué son los Bogon IP?

Conceptos generales:

Las direcciones Bogon IP son aquellas que no son válidas en la red pública de Internet y, por lo tanto, no pueden ser utilizadas para enrutar tráfico a través de la misma. Estas direcciones IP están reservadas para uso privado o interno y no se asignan a dispositivos en la red pública.

Hay varios tipos de Bogon IP, pero los más comunes son:

-

Direcciones IP privadas: Estas direcciones IP son reservadas para uso interno en redes privadas, como empresas o hogares. Las direcciones IP privadas son utilizadas por los dispositivos en la red local para comunicarse entre sí y no son accesibles desde Internet. Algunos ejemplos de direcciones IP privadas son:

-

-

10.0.0.0 – 10.255.255.255

-

172.16.0.0 – 172.31.255.255

-

192.168.0.0 – 192.168.255.255

-

-

-

Direcciones IP no asignadas o retiradas: Estas direcciones IP no han sido asignadas a ningún dispositivo o han sido retiradas por los registros de asignación de direcciones IP. Estas direcciones no deben utilizarse en ninguna red y cualquier tráfico que las contenga debe ser bloqueado. Algunos ejemplos de direcciones IP no asignadas son:

-

-

0.0.0.0 – 0.255.255.255

-

100.64.0.0 – 100.127.255.255

-

169.254.0.0 – 169.254.255.255

-

-

Seguridad y Bogon IPs:

Los Bogon IP pueden ser utilizados por atacantes malintencionados para intentar ocultar su identidad o para llevar a cabo ataques en una red interna. Por ejemplo, un atacante podría intentar enviar tráfico malicioso desde una dirección IP no asignada para evadir los sistemas de detección de intrusiones.

Para protegerse contra posibles amenazas, muchas organizaciones utilizan filtros de Bogon IP para bloquear el tráfico que proviene de estas direcciones no válidas y para prevenir ataques externos en su red. También es importante asegurarse de que los dispositivos en la red interna utilicen direcciones IP privadas y no direcciones IP públicas que podrían interferir con el tráfico en Internet.

Lista de Bogon IPs:

-

0.0.0.0/8 reserved for self-identification [RFC1122] , section 3.2.1.3

-

10.0.0.0/8 (10.x.x.x) reserved for Private-Use Networks [RFC1918]

-

100.64.0.0/10 reserved for Shared Address Space [RFC6598]

-

127.0.0.0/8 reserved for Loopback [RFC1122], section 3.2.1.3

-

169.254.0.0/16 reserved for Link Local [RFC3927]

-

172.16.0.0/12 (172.16.x.x – 172.31.x.x) reserved for Private-Use Networks [RFC1918]

-

192.0.2.0/24 reserved for TEST-NET-1 [RFC5737].

-

192.88.99.0/24 reserved for 6to4 Relay Anycast [RFC3068]

-

192.88.99.2/32 reserved for 6a44 Relay Anycast [RFC6751

-

192.168.0.0/16 (192.168.x.x) reserved for Private-Use Networks [RFC1918]

-

192.0.0.0/24 reserved for IANA IPv4 Special Purpose Address Registry [RFC5736]

-

198.18.0.0/15 reserved for Network Interconnect Device Benchmark Testing [RFC2544]

-

198.51.100.0/24 reserved for TEST-NET-2 [RFC5737]

-

203.0.113.0/24 reserved for TEST-NET-3 [RFC5737]

-

Multicast (formerly “Class D”) [RFC5771]

-

Unicast-Prefix-Based IPv4 Multicast Addresses [RFC6034]

-

Administratively Scoped IP Multicast [RFC2365]

-

Reserved for future use (formerly “Class E”) [RFC1112]

-

255.255.255.255 is reserved for “limited broadcast” destination address [RFC919] and [RFC922]

En resumen:

En resumen, los Bogon IP son direcciones IP que no son válidas en la red pública de Internet y que están reservadas para uso interno o no asignadas. Es importante conocer estas direcciones y tomar medidas para protegerse contra posibles amenazas.Para solicitar los servicios de Seguridad: Enviar Whatsapp: https://nocperu.com/whatsappseguridad

Mejore el rendimiento y la escalabilidad mientras reduce los costos relacionados con Bogon y el consumo de recursos

El filtrado de Bogon debe realizarse solo si se comprenden bien los impactos. No se trata de filtros simples y pueden tener efectos adversos si se aplican incorrectamente. En particular, consulte RFC6598 con respecto a 100.64.0.0/10. Es importante que conozca su red y que los filtros planificados se prueben rigurosamente antes de su adopción. Estos filtros pueden ser más aplicables a algunos dispositivos, como los equipos que funcionan como enrutadores de borde, que a otros dispositivos.

El seguimiento de Bogon a través de registros de enrutamiento es posible gracias a las donaciones de varios de esos registros. Todos estos objetos rastrean los bogons IPv4 tradicionales, no los fullbogons IPv4 e IPv6 más nuevos y dinámicos. Para rastrear fullbogons, deberá utilizar una de las otras fuentes de datos disponibles. Puede encontrar objetos bogon en los siguientes registros:

RADB

La buena gente de Merit ha donado un objeto de mantenimiento dentro de RADb para la causa. MAINT-BOGON-FILTERS contiene tres conjuntos de filtros:

-

fltr-sin asignar: Los prefijos IPv4 no asignados (por IANA).

-

fltr-marciano: Los prefijos IPv4 reservados y de uso especial.

-

fltr-bogones: La combinación de fltr-unallocated + fltr-martian.

Los detalles sobre RADb y los objetos se pueden encontrar a través de WHOIS, por ejemplo:

whois -h whois.radb.net <nombre del conjunto de filtros>

Hablemos más de los Bogons.

Introducción:

En el panorama de Internet en constante evolución, aparece de vez en cuando un término peculiar llamado "Bogons". Si bien puede parecer caprichoso u oscuro, los bogons tienen implicaciones significativas para las partes interesadas de alto nivel y los profesionales de TI. En esta publicación de blog, profundizaremos en el mundo de los bogons, explorando tres razones convincentes por las que las partes interesadas de alto nivel deberían estar motivadas a tomar medidas, seguidas de tres razones por las que la seguridad y las operaciones de TI deberían preocuparse por los bogons.

Parte 1: ¿Qué son los Bogons?

Los bogons son como personas que se presentan con reservas falsas en tu restaurante favorito; Ocuparán su mesa reservada mientras usted sigue molestando. En el mundo de las computadoras y las redes, estos 'bogons' son como invitados misteriosos que no deberían estar allí pero que de alguna manera se escapan y traen consigo riesgos comerciales tangibles.

Los 'bogones' son direcciones IP o bloques de red que no deberían existir en Internet. Están reservados para uso privado y no se asignan a nadie, o el Registro Regional de Internet (RIR) los recupera y los pone en espera. La mayoría de los bogones se ven y funcionan como direcciones IP normales, por lo que sus dispositivos de red no necesariamente realizarán ninguna acción de forma predeterminada cuando detecten tráfico relacionado con bogones. Pero dado que el uso de bogones en Internet público ya viola las mejores prácticas aceptadas, es muy probable que cualquiera que los use tenga intenciones maliciosas en mente.

Así como no querrías que invitados nefastos o falsos en un restaurante causen caos, las redes no quieren que los bogons causen ningún problema. Pueden provocar diversos problemas, como intentos de acceso no autorizados, congestión de la red o filtración de datos. Es como si estos invitados groseros estuvieran tratando de interrumpir el desarrollo de la velada a propósito.

Las redes seguras utilizan sistemas de filtrado para identificar y bloquear bogons, del mismo modo que tendrías una referencia de reserva en la entrada de un restaurante para evitar la entrada de invitados no autorizados. El sistema de filtrado verifica el tráfico de red entrante y saliente, asegurando que solo puedan pasar direcciones IP válidas. De esta manera, la red mantiene orden, seguridad y funcionamiento eficiente.

Al filtrar los bufones, las redes pueden centrarse en el tráfico legítimo y evitar desperdiciar recursos en esas direcciones misteriosas e innecesarias. Es como tener un sistema de reservas bien administrado que solo acepta clientes genuinos, lo que hace que su experiencia en el restaurante sea más segura y eficiente.

En resumen, los bogones son como invitados no deseados en un restaurante que no deberían estar allí. Son direcciones IP que no pertenecen ni están asignadas a nadie en Internet. Filtrar los bogones del tráfico de la red es crucial para mantener la seguridad, la eficiencia y el funcionamiento adecuado, al igual que mantener a los invitados no autorizados fuera de un restaurante garantiza una experiencia gastronómica sin problemas.

Parte 2: Razones para que los principales interesados actúen

Protección de la reputación y la marca:

Los stakeholders de alto nivel conocen la importancia de mantener una reputación y una imagen de marca sólidas. Aceptar o transmitir tráfico de red relacionado con bogons muestra un desprecio general por las mejores prácticas en Internet y una aplicación laxa de los estándares de seguridad. En particular, los proveedores de servicios de red deben tomar todas las medidas necesarias para impedir que los bogons entren o salgan de sus redes, incluidos los de sus clientes. Los bogons se utilizan a menudo para ataques DDoS (denegación de servicio distribuido) y de filtración de datos, por lo que incluso si los bogons no te afectan directamente, es posible que viajen a través de tu red para afectar a otros. Al ejecutar una red limpia e implementar mecanismos de filtrado adecuados (bogon y otros), las organizaciones pueden salvaguardar la integridad de su marca y mantener la confianza de sus clientes y socios.

Garantizar el cumplimiento normativo:

El cumplimiento de las normas de privacidad y protección de datos es fundamental para las operaciones comerciales en la era digital actual. Ignorar los errores de cumplimiento puede exponer a las organizaciones a violaciones y compromisos de cumplimiento, lo que puede derivar en repercusiones legales y sanciones financieras. Adoptar un enfoque proactivo para identificar y filtrar errores de cumplimiento demuestra un compromiso con el mantenimiento de una infraestructura segura y que cumpla con las normas, lo que puede ayudar a las partes interesadas de alto nivel a evitar problemas legales y garantizar un marco de gobernanza sólido.

Mitigación de riesgos operativos:

Los bogons pueden introducir riesgos operativos al consumir recursos de la red, lo que genera costos innecesarios, degradación del rendimiento o interrupciones del servicio. Estas direcciones no aprobadas pueden saturar el tráfico de la red y desviar recursos valiosos, afectando la eficiencia general de las operaciones de TI. Al abordar los problemas, las partes interesadas de alto nivel pueden minimizar los riesgos, optimizar el rendimiento de la red y garantizar funciones ininterrumpidas, mejorando la productividad y la satisfacción del cliente.

Parte 3: Por qué la seguridad y las operaciones de TI deberían ser "proactivas"

Mejora de la seguridad de la red:

Los bogones suelen estar asociados a actividades maliciosas, por lo que es una prioridad para los equipos de seguridad informática identificarlos y mitigarlos. Los atacantes pueden aprovechar direcciones no asignadas o no válidas dentro de los prefijos de bogones para lanzar ataques, infiltrarse en redes o disfrazar sus actividades maliciosas.La implementación de mecanismos eficaces de filtrado de bogon refuerza la seguridad de la red al:

- Evitando intentos de acceso no autorizados.

- Reduciendo la superficie de ataque.

- Mejorar las capacidades de detección de amenazas.

Cómo evitar falsos positivos y configuraciones erróneas:

Los bogones pueden contribuir a la aparición de falsos positivos y configuraciones incorrectas en los sistemas de seguridad y los dispositivos de red. Sin un filtrado adecuado, las soluciones de seguridad pueden marcar las direcciones bogon como amenazas potenciales por error, lo que activa alertas innecesarias y sobrecarga a los equipos de seguridad. Además, los sistemas o dispositivos mal configurados pueden permitir el tráfico de bogones sin darse cuenta, lo que socava la eficacia de las medidas de seguridad. Al abordar activamente los bogones, los profesionales de TI pueden:

- Minimizar los falsos positivos.

- Agilizar los esfuerzos de respuesta a incidentes.

- Optimizar las operaciones de seguridad.

Cómo garantizar una asignación eficiente de recursos:

Los bogones consumen recursos valiosos de la red, incluidos el ancho de banda, la potencia de procesamiento y el almacenamiento. Esta asignación ineficiente de recursos puede afectar el rendimiento general del sistema, lo que genera una experiencia de usuario degradada y una menor eficiencia operativa. Al implementar mecanismos de filtrado de bogones sólidos, los equipos de operaciones de TI pueden:

- Recupere estos recursos, optimice la utilización de la red y garantice una asignación eficiente para funciones comerciales críticas.

- Mejore el rendimiento, la escalabilidad y la rentabilidad.

Conclusión

A pesar de su nombre caprichoso, los Bogons plantean riesgos y desafíos tangibles para las organizaciones de todos los sectores. Al comprender las motivaciones de las partes interesadas de alto nivel y reconocer las preocupaciones sobre la seguridad y las operaciones de TI, las organizaciones pueden tomar medidas proactivas para abordar los problemas. La implementación de mecanismos de filtrado eficaces, la inversión en medidas de seguridad de la red y la optimización de la asignación de recursos mejorarán la postura de ciberseguridad de la organización y mejorarán la reputación, el cumplimiento normativo y la eficiencia operativa. Abrazar la batalla contra los bogons es esencial para navegar en el siempre cambiante panorama de la ciberseguridad y salvaguardar la infraestructura digital en el mundo interconectado de hoy.

Recomendaciones

No entrar en pánico. Sin embargo, el filtrado bogon no es trivial y requiere una planificación y ejecución cuidadosas para garantizar una interrupción mínima de los servicios, las redes y la infraestructura. La complejidad del filtrado de bogon se ve agravada por el hecho de que las listas de filtrado de bogon específicas pueden cambiar a diario. Un día, una IP es un bogon; la próxima semana, puede que sea una dirección IP válida. Sin embargo, con algunos ejemplos de volúmenes de tráfico de servidores web significativamente relacionados, los desafíos valen la recompensa. SOCPERU proporciona acceso gratuito y herramientas confiables y constantemente actualizadas para ayudar a las organizaciones a filtrar las IP bogon. Estas herramientas se integran perfectamente en sus servidores web, firewalls, enrutadores y sistemas de monitoreo. Es probable que los bogones representen un riesgo potencial o una amenaza directa para su organización.

Lo que necesitas saber de antemano

Al filtrar las IP de Bogon mediante nuestro servicio comunitario de referencia de Bogon sin costo, reducirá significativamente el riesgo de ataques DDoS y tráfico malicioso, lo que garantizará una red más sólida y confiable.

Conocimiento de la red: Antes de llevar a cabo el filtrado de bogones, comprenda a fondo sus implicaciones. Es fundamental que conozca su red y los efectos de dicho filtrado.

Dinámica de lista: Las listas de bogones, especialmente la lista de bogones completa, cambian con frecuencia. Asegúrese de que sus filtros se actualicen periódicamente para evitar bloquear inadvertidamente el tráfico legítimo.

Configuración de peering: Asegúrese de ser capaz de realizar intercambios de tráfico multisalto con un ASN privado. Las sesiones de intercambio de tráfico mal configuradas, en particular aquellas que nos enrutan paquetes bogon, se cancelarán para mantener la calidad de nuestro servicio.

Capacidad: Prepárese para acomodar hasta 100 prefijos para bogones tradicionales y hasta 250.000 prefijos para bogones completos.

Actualizaciones y mantenimiento: El filtrado agresivo de entrada y salida requiere un mantenimiento constante. Ofrecemos varios formatos y métodos para recibir actualizaciones, lo que garantiza que tenga a mano los datos más recientes.

Fuentes de datos: Nuestros datos se basan en RFC relevantes, la lista de asignación de IPV4 de IANA (página de resumen de IPv4) y datos de RIR.

Encontrará en lineas a continuación la configuracion a utilizar. No olvide que se actualizará la contraseña.

Información y configuraciones: Enviar Whatsapp https://ixp.org.pe/whatsapeame

Script inicial MIKROTIK Version 7

-

38.0.0.0/28 REEMPLAZA POR SU BLOQUE DE IPV4

-

38.38.38.1 REEMPLAZA POR SU PRIMERA IP EN IPV4

-

2803:ffff::/43 REEMPLAZAR PREFIJO IPV6 POR SU BLOQUE DE IPV6

-

tcp-md5-key=abcdefg12345678 REEMPLAZAR KEY POR LA QUE SE LE DARÁ

-

.as=66666 REEMPLAZAR ASN POR LA QUE SE LE DARÁ

-

remote.address=179.69.69.169/32 REEMPLAZAR IPv6 POR LA QUE SE LE DARÁ

-

remote.address=2803:8888:abcd::1234/128 REEMPLAZAR IPv6 POR LA QUE SE LE DARÁ

PARTE 01:

/routing bgp template

add address-families=ip as=64120 cisco-vpls-nlri-len-fmt=auto-bits disabled=\

no name="NOCPERU-IPV4" routing-table=main

add address-families=ipv6 as=6414 cisco-vpls-nlri-len-fmt=auto-bits disabled=\

no name="NOCPERU-IPV6" routing-table=main

/routing bgp connection

add address-families=ip as=64999 cisco-vpls-nlri-len-fmt=auto-bits connect=\

yes disabled=no hold-time=30s input.filter=BGP-NOCPERU-IN listen=yes \

local.address=38.38.38.1 .role=ebgp tcp-md5-key=abcdefg12345678 multihop=yes name=\

"NOCPERU.COM - IPV4 SISTEMA SEGURIDAD" output.filter-chain=\

BGP-NOCPERU-OUT .network=bgp-networks remote.address=179.69.69.169/32 \

.as=64120 .port=179 router-id=38.38.38.1 routing-table=main templates=\

"NOCPERU-IPV4"

add address-families=ipv6 as=6414 cisco-vpls-nlri-len-fmt=auto-bits connect=\

yes disabled=no hold-time=30s input.filter=BGP-NOCPERU-IN listen=yes \

local.role=ebgp tcp-md5-key=abcdefg12345678 multihop=yes name="NOCPERU.COM - IPV6 SISTEMA SEGURIDAD" \

output.filter-chain=BGP-NOCPERU-OUT .network=bgp-networks .redistribute=\

connected,static,rip,ospf,bgp,vpn,dhcp remote.address=\

2803:8888:abcd::1234/128 .port=179 router-id=38.38.38.1 routing-table=\

main templates="NOCPERU-IPV6"

/routing filter rule

add chain=BGP-NOCPERU-IN disabled=no rule=\

"if (bgp-communities includes 64496:0) { set blackhole yes; accept; }"

add chain=BGP-NOCPERU-IN disabled=no rule=\

"if (bgp-communities includes 65332:888) { set blackhole yes; accept; }"

add chain=BGP-NOCPERU-IN disabled=no rule=\

"if (bgp-communities includes 64496:0) { reject; }"

add chain=BGP-NOCPERU-IN disabled=no rule=\

"if (bgp-communities includes 65332:888) { reject; }"

add chain=BGP-NOCPERU-IN disabled=no rule=\

"if (bgp-communities includes 6414:0) { set blackhole yes; accept; }"

add chain=BGP-NOCPERU-IN disabled=no rule=\

"if (bgp-communities includes 64120:0) { set blackhole yes; accept; }"

add chain=BGP-NOCPERU-IN disabled=no rule=\

"if (bgp-communities includes 65332:888) { set blackhole yes; accept; }"

add chain=BGP-NOCPERU-IN disabled=no rule=\

"if (bgp-communities includes 6414:0) { reject; }"

add chain=BGP-NOCPERU-IN disabled=no rule=\

"if (bgp-communities includes 64120:0) { reject; }"

add chain=BGP-NOCPERU-IN disabled=no rule=\

"if (bgp-communities includes 65332:888) { reject; }"

add chain=BGP-NOCPERU-OUT disabled=no rule="reject;"

add chain=BOGON-SERVER-IN disabled=no rule=\

"if (bgp-communities includes 65332:888) { set blackhole yes; accept; }"

add chain=BOGON-SERVER-IN disabled=no \

rule="reject;"

add chain=BOGON-SERVER-IN disabled=no rule=\

"if (bgp-communities includes 65332:888) { }"

add chain=BOGON-SERVER-OUT disabled=no rule=\

"reject;"

PARTE 2:

-

dst-address=164.9.9.9.1 REEMPLAZAR IPv4 POR LA QUE SE LE DARÁ

-

src-address=179.60.7.7.1 REEMPLAZAR IPv4 POR LA QUE SE LE DARÁ

-

dst-address=2604:aaaa::1 REEMPLAZAR IPv6 POR LA QUE SE LE DARÁ

-

src-address=2803:ffff::1 REEMPLAZAR IPv6 POR LA QUE SE LE DARÁ

/ip traffic-flow

set enabled=yes

/ip traffic-flow target

add dst-address=164.9.9.9.1 port=8888 src-address=179.60.7.7.1

add dst-address=2604:aaaa::1 port=8891 src-address=2803:ffff::1

/system clock

set time-zone-name=America/Lima

/system ntp client

set enabled=yes

/system ntp client servers

add address=200.186.125.195

add address=64.90.182.55

/ipv6 firewall filter

add action=accept chain=input comment="Allow limited ICMP - PING" limit=\

50/5s,5:packet protocol=icmpv6

add action=accept chain=input comment="limited ICMP input PING" limit=\

100,5:packet protocol=icmpv6

add action=drop chain=input comment="BLOCK PING FROM WAN" protocol=icmpv6

/ip firewall filter

add action=accept chain=input comment="Allow limited ICMP - PING" limit=50/5s,5:packet protocol=icmp

add action=accept chain=forward comment="limited ICMP input PING" limit=100,5:packet protocol=icmp

add action=drop chain=input comment="BLOCK PING FROM WAN" limit=100,5:packet protocol=icmp

VERSIÓN 6:

/system clock

set time-zone-name=America/Lima

/system ntp client

set enabled=yes primary-ntp=200.186.125.195 secondary-ntp=64.90.182.55

Servicio de mapeo de IP a ASN

Automatice y optimice las búsquedas de WHOIS para ahorrar tiempo y mejorar la seguridad.

¡El mapeo de IP a ASN no es un servicio GeoIP!

El código de país, el registro y la fecha de asignación se basan en datos obtenidos directamente de los registros regionales, entre ellos: ARIN, RIPE, AFRINIC, APNIC y LACNIC. La información que se devuelva en relación con estas categorías será tan precisa como la información presente en las bases de datos de los RIR.

NOTA IMPORTANTE: Es probable que los códigos de país varíen significativamente con respecto a las ubicaciones de IP reales, y recomendamos encarecidamente que la herramienta de mapeo de IP a ASN no se utilice como un servicio de geolocalización de IP (GeoIP).

Los enlaces exactos para cada uno de los conjuntos de datos son los siguientes:

ftp.arin.net/pub/stats/arin/delegated-arin-extended-latest

ftp.ripe.net/ripe/stats/ripencc-delegado-más-reciente

ftp.afrinic.net/pub/stats/afrinic/delegated-afrinic-latest

ftp.apnic.net/pub/stats/apnic/delegated-apnic-latest

ftp.lacnic.net/pub/stats/lacnic/delegated-lacnic-latest

Las descripciones de ASN se basan en datos obtenidos de cidr-report.

¿Busca un servicio de geolocalización IP?

Si está buscando un servicio de geolocalización de IP, consulte uno de los siguientes (nota: los enlaces no constituyen una recomendación):

-

MaxMind

-

IP2Location

-

Neustar

-

ipinfo.io

-

ipdata.io

-

ipgeolocation.io

-

ipregistry

-

Big Data Cloud

-

ipwhois.io

¿Cómo se utiliza cada servicio?

WHOIS.. El demonio Whois actúa como lo haría un servidor Whois estándar, pero con algunas funciones adicionales. Acepta argumentos en la línea de comandos para consultas Whois individuales y también admite envíos de IP BULK cuando se combina con netcat de GNU para aquellos que desean optimizar sus consultas. Al emitir solicitudes para dos o más IP, le recomendamos encarecidamente que utilice netcat para envíos de IP BULK, o DNS, ya que hay menos sobrecarga. Como medida de velocidad, las consultas de aproximadamente 10.000 IP deberían regresar en menos de un minuto dado un enlace de Internet de tamaño moderado.